-

17_ヒドラにご注意!?ブルートフォース攻撃と認証情報の収集手段

ヒドラとは?

ヒドラとはギリシャ神話に登場する9つの頭を持つ水蛇の怪物で、1つの頭は不死であったといわれています。

ヒドラの1つの首が切り落とされるとすぐに傷口から2つの首が出てくるため、ヘラクレスは退治に苦労したとのことです。・・・しかし、今回は水蛇ヒドラになぞらえて名づけられたWebアプリへの侵入を行うソフトウェア「ヒドラ」とブルートフォース攻撃とよばれる手法およびその手口についてご案内します。

まずブルートフォース攻撃(総当たり攻撃)とは、考えられる全てのパスワードのパターンを試す方法です。類似の攻撃手法として、辞書に載っている一般的な単語などを元にした辞書攻撃や、不正に購入した、または過去に漏洩したパスワードを使って侵入を図るクレデンシャルスタッフィングという攻撃手法があります。辞書攻撃もクレデンシャルスタッフィング攻撃もテキストデータを元に攻撃を行います。

上記の攻撃手法はセキュリティの講習など受けたことがある方にとってはなじみ深い名前だとは思いますが、具体的にどうやって攻撃してくるのでしょうか。

攻撃を行うためのソフトウェアは複数ありますが、ヒドラとよばれるソフトウェアを用いることでこれらの攻撃が非常に簡単に行えます。

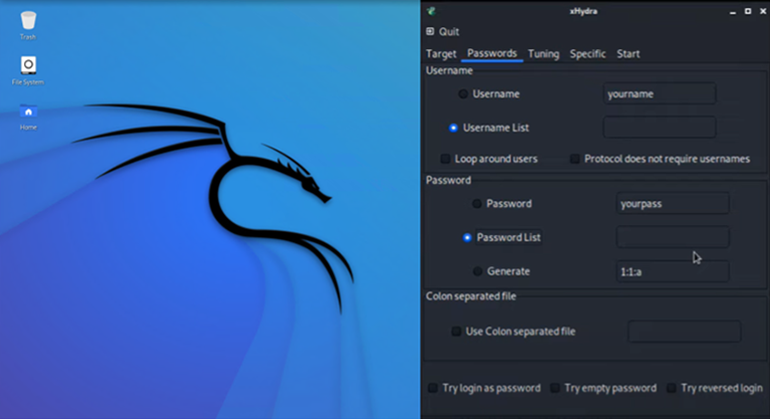

ヒドラは、Kali Linuxという無料のOSに標準で搭載されているため、実は誰でもすぐに利用することが可能です。以下がヒドラの設定画面です。今回はヒドラで何ができるか少しだけご案内します。

ご注意:第三者のWebサイトやシステムに攻撃を行うことは違法行為となります。

・Username List / Passowrd List をチェックし、指定したユーザーネームリストとパスワードリストをかけ合わせて総当たりでログインを行う(クレデンシャルスタッフィング攻撃・辞書攻撃)

・Generate を選択し任意のユーザー名またはリスト上のユーザ名に対し、特定の規則に基づき自動生成されたパスワードを利用し総当たりをかける(ブルートフォース攻撃)

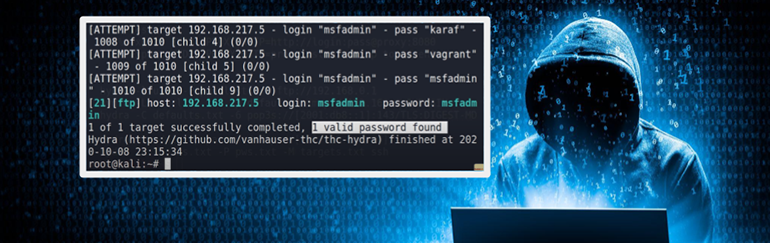

そして、実際に成功した画面が以下になります。

login: msfadmin password: msfadmin

1 of 1 target successfully completed. 1 valid password found

1人のユーザーを対象に攻撃した結果、1つの有効なパスワードが見つかりました。(検証のため1人となっていますが、実際には複数のユーザーを対象に攻撃します。)

攻撃者は、この情報を用いてサーバーに侵入し、更に多くの認証情報を取得して悪意のある第三者に販売する、またはさらなる攻撃につなげていきます。

最近のセキュリティでは、このような攻撃の対策としてパスワードの入力ミスに対してアカウントロックなどの制限をかけることがありますが、パスワードスプレー攻撃という手法では、1 人のユーザに対してすべてのパスワードを試してから次のユーザに移るのではなく、すべてのユーザに対して最初にそれぞれのパスワードを試すため、アカウントロックにかからないような対策もされております。このイタチごっこは、まさに頭をつぶしてもすぐに別の頭が生えてくるヒドラのようですね。

しかし、どうやって攻撃者は攻撃対象のユーザーリストや、パスワードリストを手に入れるのでしょうか?

答えは簡単でした。

ダークウェブと呼ばれる特殊なWeb空間で売買されることもありますが、驚くことに英語でWebで検索することで簡単にダウンロードすることもできます。

例えば、COMBというデータリストでは、実際に流出した32億件の認証情報(メールアドレスとパスワード)を含んだリストが現在もインターネット上で容易にダウンロードできます。これらの認証情報は大手ストリーミングサイトやリクルーティングサイトをはじめとする多種多様なWebサイトから漏洩した認証情報から構成されています。

32億という件数についてですが、地球上の人口が79億人でかつインターネットに接続可能な人口が47億人とされていることから、規模の大きさは十分にうかがえるかと思います。このCOMBは検索することでダウンロード方法が公開されています。このようなパスワードリストは定期的に新しいリストが外部に公開されたりします。

最近では更に82億件のパスワードを含んだリストが公開されています。

もし簡単なパスワードを使っている場合には、これらのリストに載っている可能性がありますので、ご注意ください。Google Dork?

寄り道ですが、特定の企業やサイトを対象に情報収集する場合には、「GoogleDork」という変わった手法もあります。

これは検索時に拡張子を利用して普通の検索でひっかからないデータを呼び出し、個人情報や認証情報を調査するというものです。

例: “unclassified” filetype:pdf site:DigitalPersona_is_the_best.net

上記例では、サイト「DigitalPersona_is_the_best.net」上で文字列「非公開」を含む pdf データを検索しています。このように普通の検索にかからないキーワードからサイト上に記載されている管理者やユーザー情報につながる情報を取得しようとする手法です。Webサイトの規模が大きいほど、全データ内に漏洩のヒントになる情報がないか詳細に把握・管理することは難しくなります。

この手法はFBIにて公式に警戒すべき攻撃手法として注意喚起されています。そして以前ご案内したソーシャルエンジニアリングというアナログですが強力な手法もあります。

攻撃者は、これらの方法を巧みに組み合わせて認証情報や攻撃につながる情報を収集しています。意外と他人事ではない

これらの攻撃に対しては、多くの人は自身が被害にあうまでは他人事だと思いがちです。「自分が攻撃の対象になりえない」「わざわざ自分を狙われることはないだろう」といった気持ちを持っている方が多いように思われます。

余談ですが、筆者はまさにそのような考えを持っており、まさに攻撃にあったことがあります。恥ずかしながら筆者は10年ほど前にパスワードを使いまわしていたことがありました。そしてある朝、某Web決済システムより以下のメールが4通届いていました。

・不明のデバイスからのログインに関するお知らせメール

・住所変更の確認メール

・誕生日変更の確認メール

・パスワード変更の確認メール(!)誰かが私の認証情報を用いてWeb決済システムにログインし、私の個人情報を上書きしてから最後にパスワード変更を行い、私がログインできないようにしたということです。

この後、私はWeb決済システムに電話連絡を取りアカウントを回復することができ、金銭の被害にあうことはなくすみましたが、実際に強い恐怖を感じました。

それ以来、複雑なパスワードを設定してセキュリティを強固にしてきましたが、、複雑なパスワードの運用は手間がかかります。

特にWebアプリ毎に複雑なパスワードを記憶するのはあまり現実的ではありません。

また、サードパーティーのパスワードマネージャーに強力なパスワードを作成させるという一般的な手法にもリスクがあるという意見があります。

まずパスワードマネージャー自体からパスワードが漏洩するリスクがあります。過去の事例では実際にメールアドレスとセキュリティに関する情報が漏洩したこともありました。

そして別のPC、スマートフォンからWebアプリにログインする際にパスワードがわからないなどといった不便性も考えられます。記憶に頼り、複雑なパスワードを使いまわさずに使い分けることも選択肢にはありますが、パスワード失念のリスクがあります。筆者は過去に、パスワード失念し、電話番号の切り替えの関係でアカウントを回復できなかったためMicrosoftアカウントにログインできなくなったり、Yahooアカウントに3年間ログインできなかったなどの経験があります。

以上のことから、パスワードの単体運用にはセキュリティ上、大きな限界が見えています。

もし認証情報を強固にする場合には、パスワードに依存しない生体認証および多要素認証が強く推奨されます。

生体認証(指紋・顔)や所持認証(ICカード、スマートフォン、FIDOキーなど)はパスワードと違いブルートフォース攻撃の対象にならないため大きなセキュリティ強化につながります。DigitalPersonaでは豊富な認証手段を柔軟に組み合わせることが可能です。

生体認証(指紋・顔)、知識認証(パスワード・PIN)、所持認証(ワンタイムパスワード・カード・FIDOキー・Bluetooth機器)などを任意に組み合わせることが可能です。例えば、パスワード+指紋認証であったり、ワンタイムパスワード+顔情報などといった組み合わせでWindowsログインを設定することができます。Windowsログイン画面にはほぼ変化がないため、エンドユーザーは違和感なくご利用いただけます。またDigitalPersonaではWindowsPC、 デスクトップアプリ(代理入力型シングルサインオン)、Webアプリ(OpenIDConnect / SAML / WS-Federation/ 代理入力)への多要素認証を用いたログインおよびシングルサインオンをサポートしております。

既存製品では、Windowsログオンは指紋とパスワードを利用する一方でWebアプリへのログオンはパスワードとスマートフォンを利用したワンタイムパスワードを用いたり、ログイン先のアプリによって認証方法が大きく変わることが多いですが、DigitalPersonaではWindowsログイン、デスクトップアプリ、Webアプリのログインに対し共通の認証情報(指紋・顔・スマートカード・ワンタイムパスワード、等)を利用したログインが可能になるため、セキュリティだけでなく利便性の向上にも貢献します。

DigitalPersonaの詳細については以下の連絡先からのお問い合わせをお待ちしております。

最後に

ちなみにギリシャ神話のヒドラは、英雄ヘラクレスが甥のイオラオスの助けを借り、頭を切り離し、新しい頭が生まれないように傷口を焼き、そして不死身の頭をも切り落としては重い岩の下に埋め、矢に獣の毒液を染み込ませて決着がついた・・・とのことです。

より詳細をご希望でしたらこちらからお問い合わせ下さい。

世界標準のPC認証強化システム デジタルペルソナ