-

15_入館カード忘れたので、一緒に入っていいですか?

アンチウィルスソフトでは防げない攻撃手法

狙われる認証情報とソーシャルエンジニアリング攻撃の危険性

「すみません、入館カード忘れたので一緒に入っていいですか?」

ある忙しい朝、勤務開始時刻ギリギリ前に知らない社員からこのように話しかけられた時、あなたははっきり断れるでしょうか。従業員が増えてきた企業や組織においては、またリモートワークが普及しつつある状況では、他部署の従業員の顔を把握できないケースが多く、見たことのない人が新しく入社した人なのか部外者なのかを判断することは難しいものと思われます。

冒頭の依頼を投げかけられたときに、あなた自身が急いでいたら、断る手間を考えるぐらいなら一緒に入っても問題はないだろう、そう判断するかもしれません。しかし、もしこの人が機密情報を狙っている場合には、甚大なセキュリティインシデントが待っていることとなります。

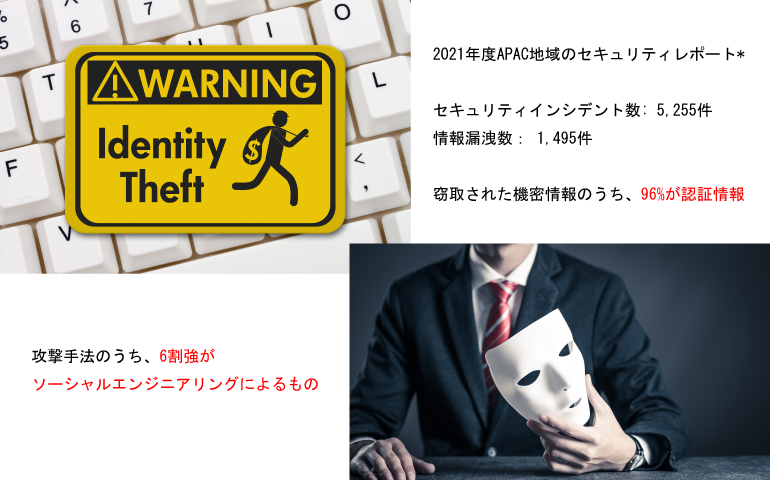

米国ITセキュリティ企業のVerizon社の調査(※)によると、2021年度には日本を含むAPAC地域では5,255件のセキュリティインシデントおよび1,495件の情報漏洩が認められました。

そのうち、漏洩したデータの実に96%が認証情報でした。

そして、攻撃手法の6割強がソーシャルエンジニアリングといわれています。

収集された認証情報は、また別のサイバー攻撃やソーシャルネットワーキング攻撃に再利用されているとのことです。

現在、多くのIT資産は最新のアンチウイルスソフトにより守られているかとは思います。

ソフトウェアをアップデートしてくれるだけでIT資産は強固に守られますが、人間についてはソフトウェアのようにはいきません。

ソーシャルエンジニアリングとは、ソフトウェアやPCに対する攻撃ではなく、まさに人間を攻撃の対象としている強力な攻撃手法です。

もちろん現在は社員教育の中にセキュリティ研修が組み込まれているかとは思いますが、ソーシャルエンジニアリングの攻撃の幅は広く、思いもよらないところから情報が漏れだすことも多いです。

こちらでは、ソーシャルエンジニアリングの攻撃の手順を少し掘り下げてご紹介いたします。ソーシャルエンジニアリングの攻撃手法 1

「なりすまし」

主に電話を利用してセキュリティに関する情報を聞き出そうとする有名な行為です。

自分は大丈夫、と思っていても思わず急な電話にはつい漏洩してしまうこともあります。一般的には以下のシチュエーションを偽装してターゲットに接触します。

なりすます対象:一般社員

攻撃対象:システム管理者サポートデスク

攻撃シナリオ:

「出張先でPCトラブルが起きたため、別PCにてシステムにログインをしたいのだがパスワードを教えてほしい。」なりすます対象:テクニカルサポート

攻撃対象:従業員

攻撃シナリオ:

「システム不具合の調査のため、IDとパスワードの提供をお願いします」なりすます対象:役員

攻撃対象:従業員

攻撃シナリオ:

「今会議中なのだが、アクセス先のIDとパスワードを急ぎ教えてほしい。役員の声がわからないのか!」恫喝を伴うことで情報を開示させることもあります。なりすます対象:第三者(警察関連:サイバー犯罪対策課など)

攻撃対象:従業員

攻撃シナリオ:

「あなたに聞けばわかるとターゲットのOO部長に言われたため、IDパスワードを教えてほしい。許可はもらっています」以上はターゲットに情報を話させる方法でしたが、ターゲット自身からこれらの情報を教えてもらう方法もあります。リバースソーシャルエンジニアリングではターゲットから連絡をするように仕向け、認証情報を開示してもおかしくない状況を作り出す。

例:テクニカルサポートの連絡先を改ざんし、ターゲットを誘導し本人確認と称し身分情報を聞き出す。ソーシャルエンジニアリングの攻撃手法 2

「スピアフィッシング」

不特定多数に送信したフィッシングメールがあります。

メールの内容としては、ECサイトの支払いだったり見覚えのない未払い金に関する身に覚えのないものですが、大体は差出人メールアドレスであったり誘導先サイトを見ると怪しいことに気づくケースが非常に多いと思います。これに対し、特定の相手を攻撃するためのスピアフィッシングという特殊なフィッシングメールがあります。

普通のフィッシング(個人名や会社名がない不特定多数をターゲットとした手法)とは異なり、ターゲットの企業名の取引先企業名を記載したり、メールの内容に具体性を持たせることマルウェアを含む添付ファイルを展開させたり、特定のサイトへ誘導を行います。

例えば、取引先企業は運送であったりセキュリティ企業であったり、具体性を持たせるために導入事例の担当者名を取得し、なりすましメールを送付します。「株式会社OOの△△です。新しいメールアドレスから連絡します。添付ファイルをご確認ください。」

こういうメールを受信すると、具体的な名前が入っていることから添付ファイルをクリックしたり外部サイトをクリックする可能性が高くなります。

ソーシャルエンジニアリングの攻撃手法 3

「ビギーパッキング」

またソーシャルエンジニアリングでは現地に直接訪問して情報を窃取する方法もあります。冒頭の画像のように、「すみません、入館カードを忘れてしまったので入れてもらっていいですか?」と聞かれた際に、断る勇気はありますか?

新しい中途入社の社員かもしれませんし、面接で来社したかもしれません。または知らないだけで大切な顧客かもしれません。会社の規模が大きくなるほどこのリスクは大きくなります。

このように社員を装い同意を得てゲートをくぐる手法をビギーパッキングといいます。

また、無言で社員の後ろにくっついてゲートをくぐる場合にはテイルゲーティングと言われます。オフィスに入り込んだ彼らはどのようにして情報を取得するのでしょうか。

直接会話を盗み聞く、情報を盗み見る、ゴミ箱あさり、郵便物を盗むなどといった方法がりますが、PCにマルウェアやキーロガー(キーボード操作を監視して秘密の情報を盗み取る)をインストールするなどの行為があります。

PCのUSB利用が制限されている場合には、監視カメラや盗聴器を仕掛けていくことも可能です。以上を脅威に感じた結果、社員教育を徹底し、不審者は会社に入れないようになりました。では仮に建物に入れなくても、情報の盗み見などのリスクがなくなったわけではありません。

実は望遠鏡や双眼鏡を用いて外部からPCの画面を監視して情報を取得しにいくこともあります。特に社長や役員の方たちは、大きなガラスや一面ガラスの壁を背にして作業をしていることもあるかと思いますので、心当たりがある場合にはご注意ください。最後に、社外の行動を対象とした攻撃手法について紹介します。

ソーシャルエンジニアリングの攻撃手法 4

「ソーシャルネットワーキング」

SNS(Facebook, Instagram, mixi, 等々)は会社の仕事とは切り離されているため、警戒心が薄れがちです。

攻撃者は特定の人間になりすますのではなく、ここではターゲットと共通点を持った新しい友人としてなりすまします。

攻撃者は攻撃用のアカウントを作成し、勤務先をターゲット先の企業を勤務先に設定します。

そして特定の趣味や興味を持たれそうなコミュニティ(車・ゴルフ・ペットなど)を作成しターゲットを招待、またはターゲットが参加している既存のコミュニティに参加し関係をつくり、情報の収集を開始します。写真の交換からの個人情報を収集したり、オフで顔を合わせてるまであります。まるで海外のスパイ映画のようですが、日本国内で、在宅勤務中の社員がSNSを利用したことで役員の情報が漏洩した事例もあります。もちろんセキュリティ研修で事前に防衛を行うことが一番重要ですが、それでも認証情報が漏洩した場合、どのようなリスクがあるのでしょうか。

もしPCやSaaSなどウェブアプリのログイン情報がパスワードのみの場合には、第三者の侵入を容易に許してしまいます。PCについてはPC自体が盗まれない限りセキュリティは守られますが、もしウェブアプリやウェブアプリのSSO認証情報がパスワード単体の場合には重大なセキュリティインシデントにつながりかねません。かといって、全ての認証情報を強固にしすぎると利便性が落ちるため、柔軟な認証ポリシーの設定が求められます。

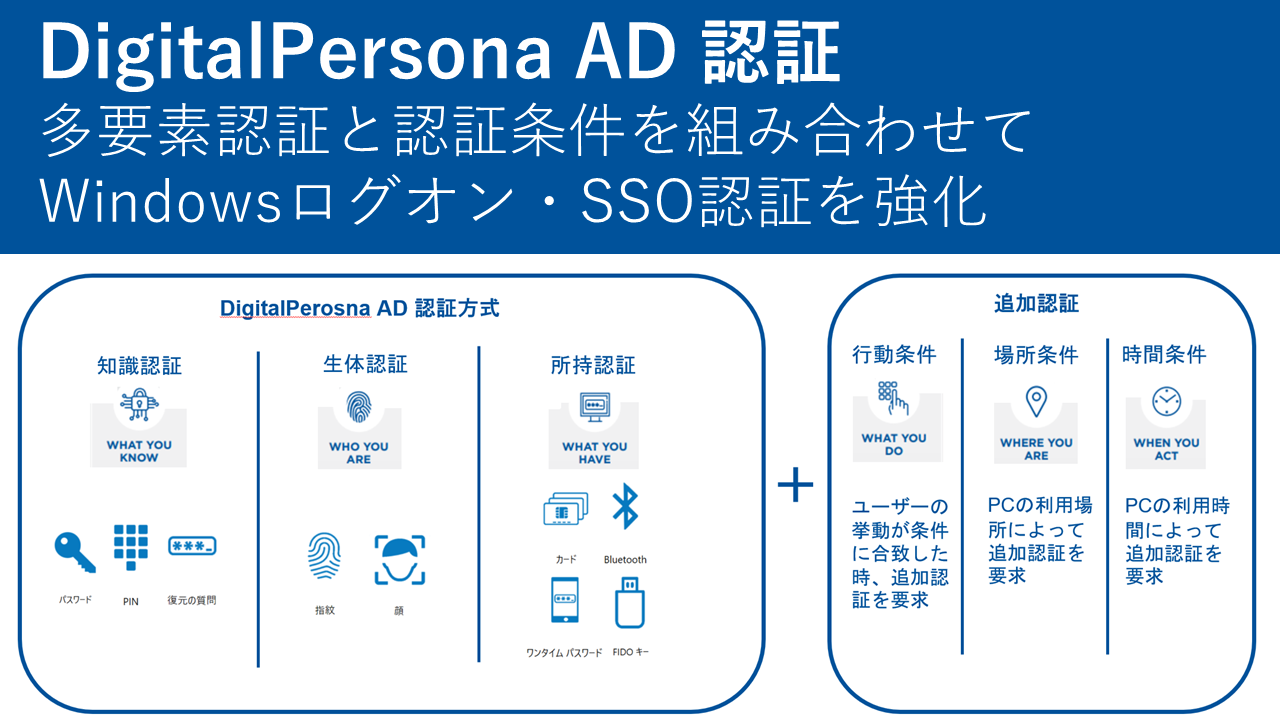

DigitalPersona AD 認証で実現するSSO認証強化

DigitalPersona ADでは、通常のパスワードに加え、生体認証(指紋・顔)、所持認証(スマートカード・FIDOキー・ワンタイムパスワード・Bluetooth)を用いてWindowsPCのログオンおよびSSOの認証に対応します。またウェブアプリ毎によってまたADにて認証に使う情報を管理できるため、パスワードが漏洩した部署については一時的に指紋認証を追加する、などといった対応も可能です。DigitalPersona AD 認証では、以下の特長があります。

・Windowsログオン、SSO、 ローカルアプリ(代行入力型SSOを利用)の認証を全てDigitalPersona AD認証に一本化

・DigitalPersona AD認証では、多要素認証に加え、特別な条件に合致した場合に追加認証を求める、またユーザー単位、Webアプリ単位にて認証要素を切り替えるなど、柔軟に設定することが可能

・既存AD環境にDigitalPersonaを導入することで、認証ポリシーの中央管理を簡単に実現より詳細をご希望でしたらこちらからお問い合わせ下さい。

(※)米国ITセキュリティ企業Verizon社提供のデータに基づいてご案内しております。このレポートはアジアを含む全世界の企業から提供された2万件を超えるセキュリティインシデントの分析から構成されています。

“2021年データ漏洩/侵害調査報告書“, “Verizon 2021 Data Breach Investigations Report” (verizon.com/dbir/)

世界標準のPC認証強化システム デジタルペルソナ